tid=12495& 本帖最後由 IT_man 於 2015-7-3 10:47 編輯 / P1 X# f" b/ v3 u! |+ c& Y

2 m, d" _* Z/ G- m& K: p8 g

很多網站都會有偵測使用者 IP 的功能,不管是判斷使用者來自哪邊,或者是記錄使用者的位置。但是你知道嗎?網路上大多數的教學全部都是「錯誤」的。正確的程式寫法可以確保知道訪客的 IP,但是錯誤的寫法卻可能讓網站管理者永遠不知道犯罪者的來源。

7 {$ ~* v$ j* }! u+ G9 Z6 y

% Y. ?1 G# \, a' `; L2 X5 x這次我們單就偵測 IP 的議題來探討各種錯誤的寫法。

1 W- t0 z& P0 O/ b; H) Z

; C9 s% D: _2 P$ d# h

3 d. r. m* l6 x" u& _你知道網路上的教學是不安全的嗎?4 D4 o4 N. s2 e' X

我們先來看一下網路上的教學,讓我們 Google 找一下「PHP 取得 IP」,就可以看到許多人熱心的教學,我們隨意挑一個常見的教學來看看。

! _; C9 ?! W* W以 PHP 為例:

. V# k/ T1 p8 o; C- <?php& B1 ~/ L; n& x4 v. |, ]' I! p

- if(!empty($_SERVER['HTTP_CLIENT_IP'])){

& N# f% B5 D* X% F! L, g" x6 U k - $myip = $_SERVER['HTTP_CLIENT_IP'];

* b/ |, j$ O/ | ]) d, @2 J - }else if(!empty($_SERVER['HTTP_X_FORWARDED_FOR'])){: g% v, R9 U( c3 u1 M

- $myip = $_SERVER['HTTP_X_FORWARDED_FOR'];

& X! ?/ t% V8 f* @+ C4 \6 S - }else{1 v# X% R$ E; d, t; z& V$ K" s

- $myip= $_SERVER['REMOTE_ADDR'];5 J. b) g/ R0 i$ {; s2 v1 w

- }

( J. b) c: W) }2 _6 O( Z1 G+ M - echo $myip;- v, y# Z" ^/ f/ G( t0 K/ X T# q

- ?>

$ I+ v b7 l( M) z

8 P' c9 Z3 t% `. a. W+ k2 d: K這是一個很基本的寫法、很正確的想法,如果 HTTP Header 中包含「Client-IP」,就先以他當作真實 IP。若包含「X-Forwarded-For」,則取他當作真實 IP。若兩者都沒有,則取「REMOTE_ADDR」變數作為真實 IP。因為當使用者連線時透過代理伺服器時,REMOTE_ADDR 會顯示為代理伺服器 Proxy 的 IP。部分代理伺服器會將使用者的原始真實 IP 放在 Client-IP 或 X-Forwarded-For header 中傳遞,如果在變數中呼叫則可以取得真實 IP。7 |6 D; r U9 Z! k* ]

但是你知道嗎?網路上 80% 的教學寫法全部都是「錯誤」的。: p z* c* z) W6 \* b& h8 a

! q( G/ W) Q2 R

為什麼這樣說呢?請大家記得一件事情:「任何從客戶端取得的資料都是不可信任的!」

4 F8 g3 l# E6 ^, u' ~; v5 N( V0 Z1 b& x8 e2 ?( {

竄改 HTTP Header「X-Forwarded-For」這個變數雖然「有機會」取得使用者的真實 IP,但是由於這個值是從客戶端傳送過來的,所以「有可能」被使用者竄改。

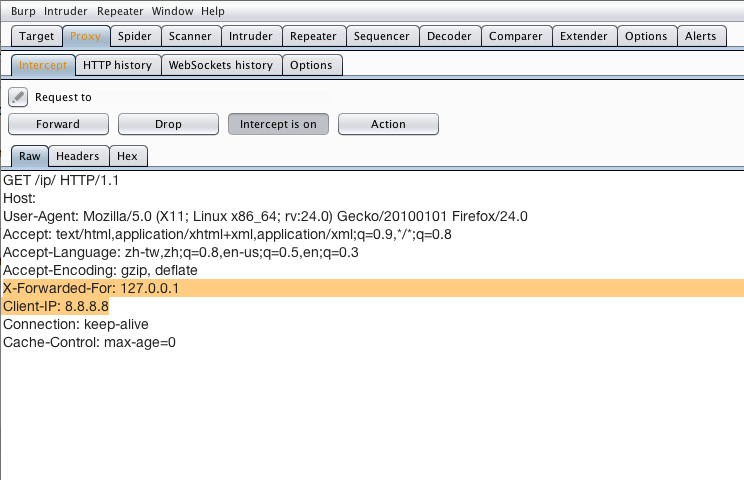

/ j, H9 L( g, G8 s' ^6 i舉例來說,我寫了一個小程式,偵測這些常見的 HTTP Header 判斷 IP。並且使用 Burp Suite 這個工具來修改 HTTP Request。+ b% v+ I C4 i

6 V3 X4 l% A- k+ y. q0 a4 r

6 V3 X4 l% A- k+ y. q0 a4 r

5 u8 } I7 Q+ X( d1 t0 ?$ ?

頁面上顯示目前我目前的 IP「49.50.68.17」,並且其他的 header 是空的。但如果我今天使用 Burp Suite 之類的 Proxy 工具自行竄改封包,加上 X-Forwarded-For 或是 Client-IP header:- C2 {# }/ J. F( r% A

5 g5 s1 b8 O2 U+ I! l n 5 g5 s1 b8 O2 U+ I! l n

修改完畢之後,再到原本的顯示 IP 介面,會發現網頁錯將我竄改的 header 當作正確的資料填入。

: B; p+ [/ }" G# h2 a. U1 K + {# X* t% p1 Y + {# X* t% p1 Y

3 U! v) u; Z9 F

使用代理伺服器 Proxy 的情況使用代理伺服器的情況下,HTTP Header 會有不同的行為。例如 Elite Proxy 如何隱藏客戶端的真實 IP。以下簡單介紹幾種常見的狀況給各位參考。, g1 r" j4 _) `

直接連線 (沒有使用 Proxy)+ |. Z3 J" V# ?9 t

0 M9 q* |% S. C% s+ o - REMOTE_ADDR: 客戶端真實 IP

- HTTP_VIA: 無

- HTTP_X_FORWARDED_FOR: 無* w, E# U( {+ S9 r

Transparent Proxy

# j9 v" Q$ T$ x0 W+ k

; Z$ l! N8 U; N$ T4 Q4 M - REMOTE_ADDR: 最後一個代理伺服器 IP

- HTTP_VIA: 代理伺服器 IP

- HTTP_X_FORWARDED_FOR: 客戶端真實 IP,後以逗點串接多個經過的代理伺服器 IP- }+ m! x" B# a8 K+ _- L

Anonymous Proxy

& L- t/ P( u6 i( U. Z" A* g& _$ o0 _1 O

- REMOTE_ADDR: 最後一個代理伺服器 IP

- HTTP_VIA: 代理伺服器 IP

- HTTP_X_FORWARDED_FOR: 代理伺服器 IP,後以逗點串接多個經過的代理伺服器 IP

1 Z2 \. z! m( ^* W+ W, y

High Anonymity Proxy (Elite Proxy)" k1 Y$ z/ I' O

6 b+ v- q5 c* {* X( B

- REMOTE_ADDR: 代理伺服器 IP

- HTTP_VIA: 無

- HTTP_X_FORWARDED_FOR: 無 (或以逗點串接多個經過的代理伺服器 IP), h8 m/ F' _5 F \

實際情況在我們測試的過程中,通常我們都會讓瀏覽器自帶 X-Forwarded-For,並且自行填入 IP。常常會發現有一些網站出現如下的警告…

) U( j8 e2 q/ B* Q6 K4 Z' K ( M8 `0 L7 X# m: z& x ( M8 `0 L7 X# m: z& x

有沒有搞錯?「上次登入位置 127.0.0.1」?沒錯,這個是知名論壇套件「Discuz!」的功能,抓取 IP 的功能也是不安全的寫法。也有這樣的經驗,之前開著 X-Forwarded-For 的 header 到一些網站,竟然直接出現管理者後台!5 u3 [' _3 p0 p- v

你覺得只有一般人撰寫的程式會有這樣的問題嗎?其實大型網站也可能會有類似的問題:

. J5 Z8 _9 }( S9 n2 ~ o7 Z 8 d* b. e# J+ c( Z) q% d; Z 8 d* b. e# J+ c( Z) q% d; Z

先不論為什麼 127.0.0.1 會在美國,這樣的寫法可能會讓管理者永遠抓不到犯罪者的真實 IP,甚至攻擊者可以竄改 header 插入特殊字元,對網站進行 SQL Injection 或者 Cross-Site Scripting 攻擊。

' q3 l$ P0 x3 a- U& \

: C* L x) F0 x/ J' ^( r$ C正確又安全的方式「任何從客戶端取得的資料都是不可信任的!」6 A3 v8 K0 X" l) l: \3 q7 V2 ?# v8 v

請各位開發者、管理者記住這個大原則,雖然這些 Request Header 可能含有真實 IP 的資訊,但是因為他的安全性不高,因此我們絕對不能完全信賴這個數值。$ k+ t* _, k- v {* E* c7 }- p

那我們該怎麼處理呢?我的建議是記錄所有相關的 header 欄位存入資料庫,包含「REMOTE_ADDR」「X-Forwarded-For」等等,真正有犯罪事件發生時,就可以調出所有完整的 IP 資訊進行人工判斷,找出真正的 IP。當然從 header 存入的數值也可能會遭到攻擊者竄改插入特殊字元嘗試 SQL Injection,因此存入值必須先經過過濾,或者使用 Prepared Statement 進行存放。

0 P! ^( T {4 X- z% x2 H可以參考的 HTTP Header(依照可能存放真實 IP 的順序)* HTTP_CLIENT_IP* HTTP_X_FORWARDED_FOR* HTTP_X_FORWARDED* HTTP_X_CLUSTER_CLIENT_IP* HTTP_FORWARDED_FOR* HTTP_FORWARDED* REMOTE_ADDR (真實 IP 或是 Proxy IP)* HTTP_VIA (參考經過的 Proxy)2 X- n) z$ W, j$ J, o* @2 u" ]. w* B0 H

「駭客思維」就是找出網站任何可能竄改的弱點,從網頁上的元素到 HTTP Header 都是嘗試的對象。因此身為防禦者一定要清楚的知道哪些數值是不能信賴的,不要再參考網路上錯誤的教學了!

2 U0 J4 S0 d1 ^' Z2 J. F% C; s3 x; s1 C* C6 p

*原文參考 CEO Allen Own 大作 http://devco.re/blog/2014/06/19/client-ip-detection/+ ?0 C4 e5 A$ e6 [! D5 { Z

|